در چشم انداز دائماً در حال تحول جرایم سایبری، یک تهدید جدید پدیدار شده است که افراد و مشاغل را در معرض ضررهای مالی و نقض حریم خصوصی قرار می دهد – Inferno Drainer. کلاهبرداری فیشینگ Inferno Drainer، که به درستی به دلیل توانایی آن در تخلیه منابع قربانیان نامگذاری شده است، اخیراً در خط مقدم تکامل کریپتو قرار گرفته است.

این عملیات پیچیده «کلاهبرداری بهعنوان یک سرویس» از ماه مارس تاکنون 5.9 میلیون دلار به سرقت برده است که بر نیاز فوری به افزایش هوشیاری و اقدامات امنیتی قوی تأکید دارد.

کلاهبرداری پیچیده فیشینگ Inferno Drainer میلیون ها نفر را آسیب پذیر می کند

Inferno Drainer که در پشت پرده ای از گمنامی کار می کند، به سرعت در وب تاریک شهرت پیدا کرده است. گروهی که پشت این عملیات کلاهبرداری بهعنوان سرویس در هالهای از رمز و راز قرار دارد، از تکنیکهای پیشرفته برای فرار از شناسایی توسط سازمانهای مجری قانون استفاده میکند. امنیت سایبری کارشناسان

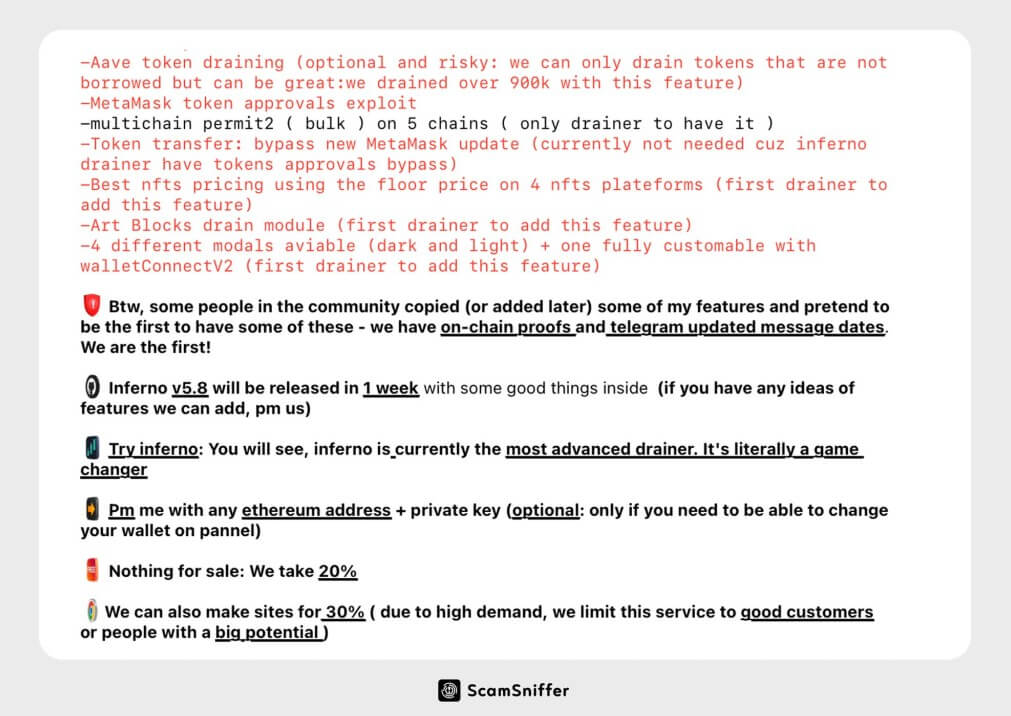

طبق گفته شرکت تشخیص کلاهبرداری Web3 Scam Sniffer، یک کلاهبرداری جدید به عنوان یک سرویس به نام “Inferno Drainer” ظاهراً نزدیک به 6 میلیون دلار را از کاربران ناخواسته رمزارز به سرقت برده است. گزارشها حاکی از آن است که Inferno Drainer کد آمادهای را در اختیار کلاهبرداران قرار میدهد که به آنها امکان میدهد در ازای 20 درصد سهم از «غارت» ارزهای دیجیتال کلاهبرداران، رمزارزها را سرقت کنند.

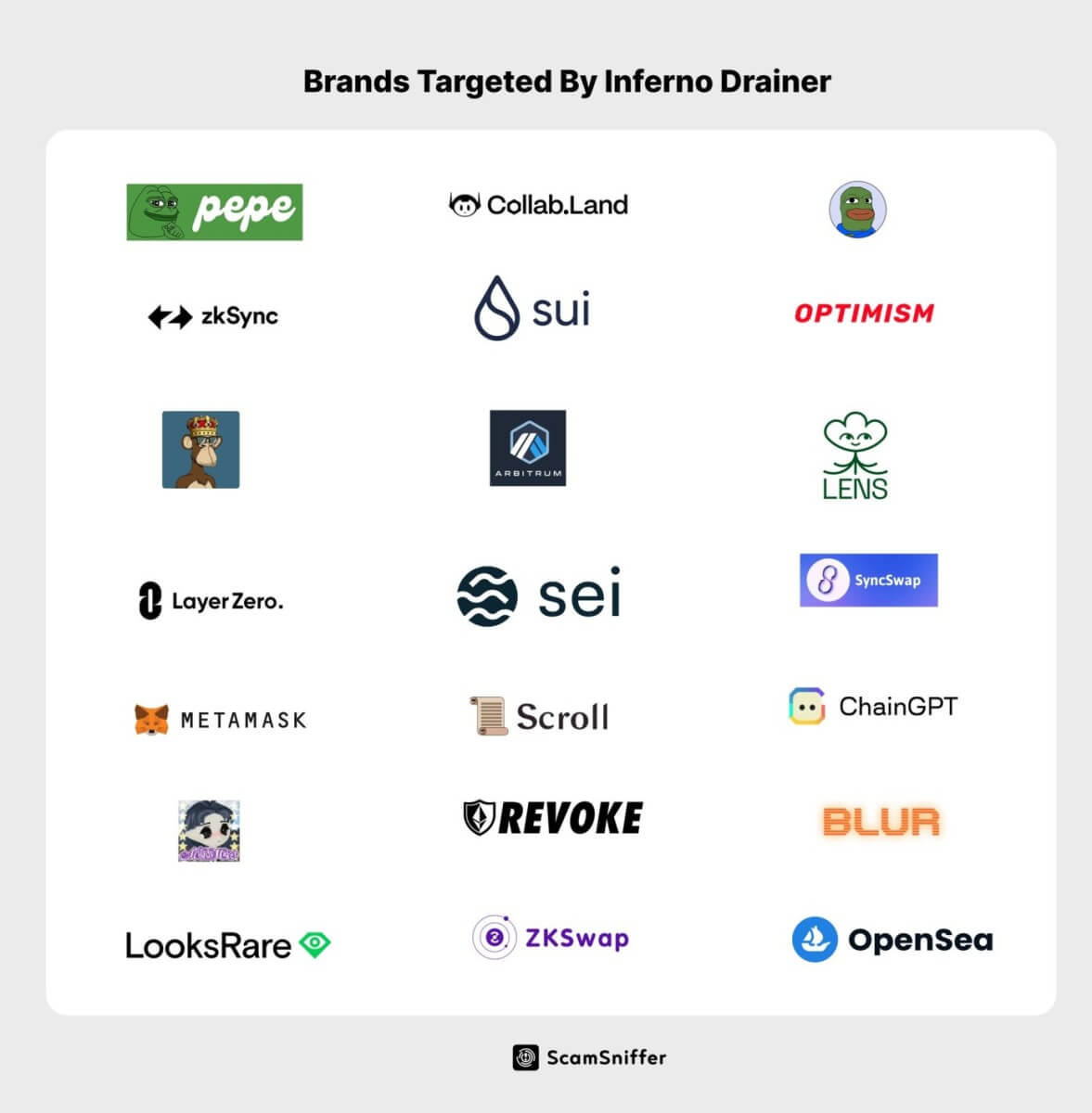

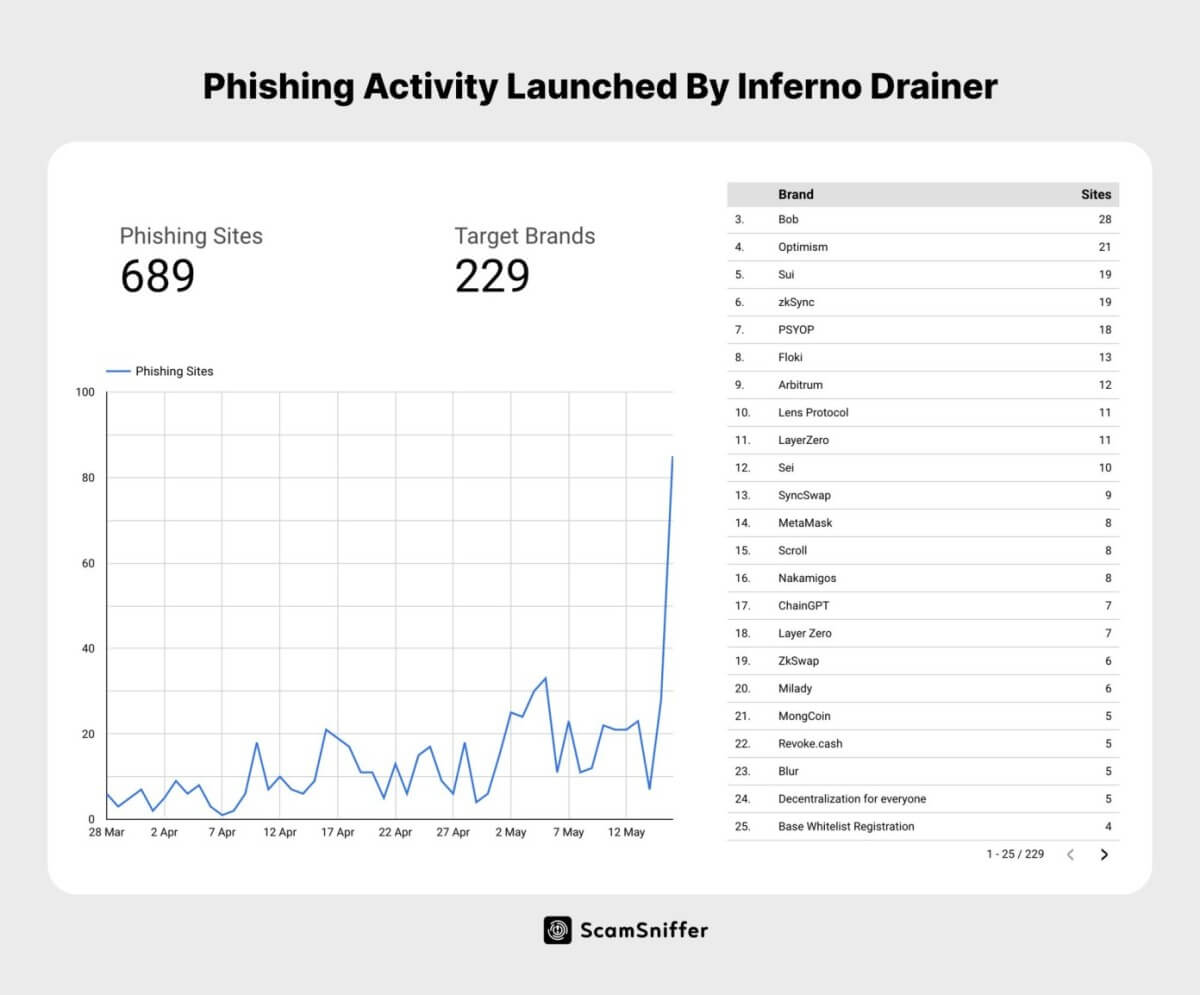

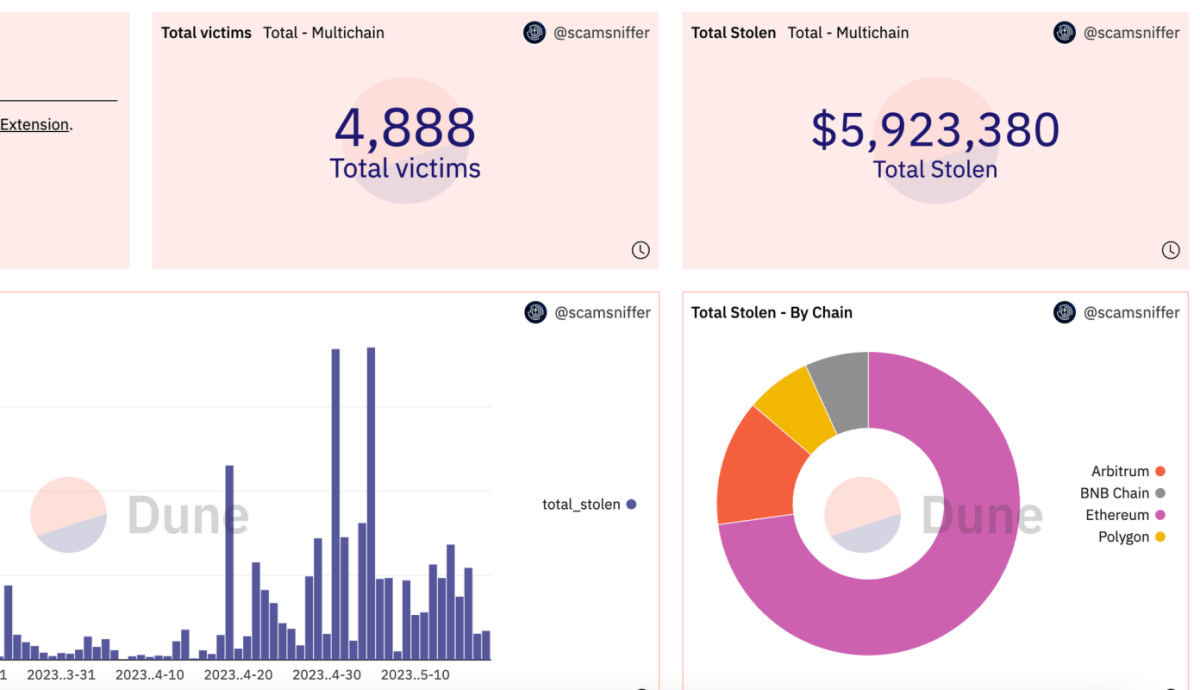

1/ Inferno Drainer، فروشنده کلاهبرداری متخصص در کلاهبرداری های چند زنجیره ای، دارایی های 5.9 میلیون دلاری را از نزدیک به 4888 قربانی از طریق بیش از 689 وب سایت فیشینگ که پروژه های محبوب را هدف قرار داده اند به سرقت برده است.https://t.co/OEjdzHm2Ls

– Scam Sniffer (@realScamSniffer) 19 مه 2023

به گفته منابع صنعتی، روش عملیات Inferno Drainer حول تاکتیک های پیچیده فیشینگ می چرخد. این کلاهبرداری شامل ایجاد نسخههای متقاعدکننده از وبسایتهای معروف، مانند درگاههای بانکی و صرافیهای رمزنگاری میشود. سپس قربانیان ناآگاه برای افشای اعتبار حساس ورود به سیستم و اطلاعات شخصی خود فریب میخورند، که متعاقباً توسط مجرمان مورد سوء استفاده قرار میگیرد.

چگونه کار می کند

این سرویس کلاهبرداری توسط دوستدار امنیتی و کاربر نام مستعار توییتر 0xSaiyanGod کشف شد که در حین بررسی کانال تلگرام Scam Sniffer به طور تصادفی با یک مروج آن مواجه شد. پس از گزارش سایان از کلاهبردار به کانال، سرویس امنیتی تحقیقات را آغاز کرد.

Scam Sniffer یک اسکرین شات از تراکنش تخلیه 103000 دلاری با استفاده از اکسپلویت Permit2 کشف کرد. سوء استفادههای Permit2 کلاهبرداریهای فیشینگ هستند که از تنوع سادهای از فرآیند تأیید توکن استفاده میکنند.

همانطور که توسط Scam Sniffer گزارش شده است، اسکرین شات هش تراکنش سرقت را نشان می دهد و تیم را وادار می کند تا تراکنش را جستجو کند، که آنها را به آدرس سوء استفاده کننده هدایت کرد. Scam Sniffer سپس متوجه شد که آدرس فوق به بیش از 689 وب سایت فیشینگ ایجاد شده از 27 مارس مرتبط است و 5.9 میلیون دلار از قربانیان در شبکه های مختلف از جمله سرقت کرده است. اتریوم، آربیتروم، چند ضلعی و زنجیره BNB.

Scam Sniffer یک داشبورد تجزیه و تحلیل Dune برای نمایش داده های پشتیبانی کننده برای این نتیجه گیری ایجاد کرد.

بر اساس این گزارش، Inferno Drainer “خدمات” خود را برای هکرها در ازای دریافت 20 درصد از سود آنها تبلیغ کرده است. حتی پیشنهاد ایجاد سایت های فیشینگ برای مشتریان را در ازای پورسانت 30% داد، اما فقط برای «مشتریان خوب یا افراد با پتانسیل بزرگ».

منبع: Scam Sniffer – این تبلیغ ادعایی تلگرام برای Inferno Drainer است.

تاکنون 5.9 میلیون دلار با تجزیه و تحلیل داده های زنجیره های مختلف با حدود 4888 قربانی گرفته شده است. Mainnet 4.3 میلیون دلار، Arbitrum 0.79 میلیون دلار، Polygon 0.41 میلیون دلار و BNB 0.39 میلیون دلار ارزش دارد.

بر اساس بررسی آدرسهای مجموعه وجوه زنجیرهای، تخمین زده میشود که حدود 1699 ETH به سرقت رفته و بین این پنج آدرس اصلی توزیع شده است. آنها به طور هدفمند پول نقد را در هر آدرس در حدود 300-400 ETH نگه می دارند.

در چند ماه گذشته، کلاهبرداری هایی که به عنوان خدمات معرفی می شوند به یک مشکل فزاینده در جامعه رمزنگاری تبدیل شده اند. ZachXBT یک سرویس مشابه به نام “Monkey Drainer” را در ماه اکتبر کشف کرد. قبل از تعطیل شدن در ماه مارس، حداقل یک میلیون دلار ETH از مصرف کنندگان دزدید.

Scam Sniffer قبلاً نوع مشابهی از “کلاهبرداری به عنوان سرویس” معروف به Venom Drainer را کشف کرده بود. از 15 هزار نفر 27 میلیون دلار گرفت که پنج قربانی اصلی در مجموع 14 میلیون دلار از دست دادند. هدف قرار دادن 530 سایت فیشینگ تقریبا 170 برند ساخته شد.

کلاهبرداری جدید به عنوان یک ارائه دهنده خدمات: تخلیه کننده زهر

💸 27 میلیون دلار از حدود 15 هزار قربانی تخلیه شد و 5 قربانی اصلی 14 میلیون دلار از دست دادند.

🐍 ~ 530 سایت فیشینگ ایجاد شد که 170 برند را هدف قرار می دهد

🚨آمار: https://t.co/6AHAgXskQD– Scam Sniffer (@realScamSniffer) 3 آوریل 2023