کلاهبرداری، حمله و هک مدتهاست که در بخش ارزهای دیجیتال وجود داشته است. در حالی که برخی از هک ها در واقع برای سرقت آشکار اجرا شده اند، برخی دیگر برای آگاه کردن شبکه ها از نقاط ضعف خود انجام شده است. در حالی که بیشتر هکرها به صورت مخفیانه و به تنهایی عمل می کنند، برخی به فرقه ها می پیوندند.

با تشدید امنیت و شروع به اجرای اقدامات امنیتی بیشتر شرکت ها، مهاجمان برنامه هایی را برای حملات پیچیده تر ارائه می کنند. در یکی از وبلاگ های اخیر توسط اطلاعات تهدید امنیتی مایکروسافت، تیم یک عامل تهدید با برچسب DEV-0139 را شناسایی کرد. DEV-0139 شرکت های سرمایه گذاری ارزهای دیجیتال را با استفاده از گروه های چت تلگرام شکار می کند.

بایننس CZ همچنین اخیراً در توییتی در مورد این حمله، از کاربران خواست که محتاط باشند و از دانلود فایل ها از منابع ناشناس خودداری کنند.

فایل ها را دانلود نکنید!

دوستان در معرض خطر ممکن است یک فایل اکسل مسلح شده با نام “comparision.xls” هزینه مبادله ارسال کنند. این شامل کدهای مخرب، درب پشتی کدگذاری شده و غیره است.

هکرها صنعت ارزهای دیجیتال – وبلاگ امنیتی مایکروسافت را هدف قرار می دهند https://t.co/62F1Yh4u5u

– CZ 🔶 Binance (@cz_binance) 7 دسامبر 2022

DEV-0139 چگونه حمله را انجام می دهد؟

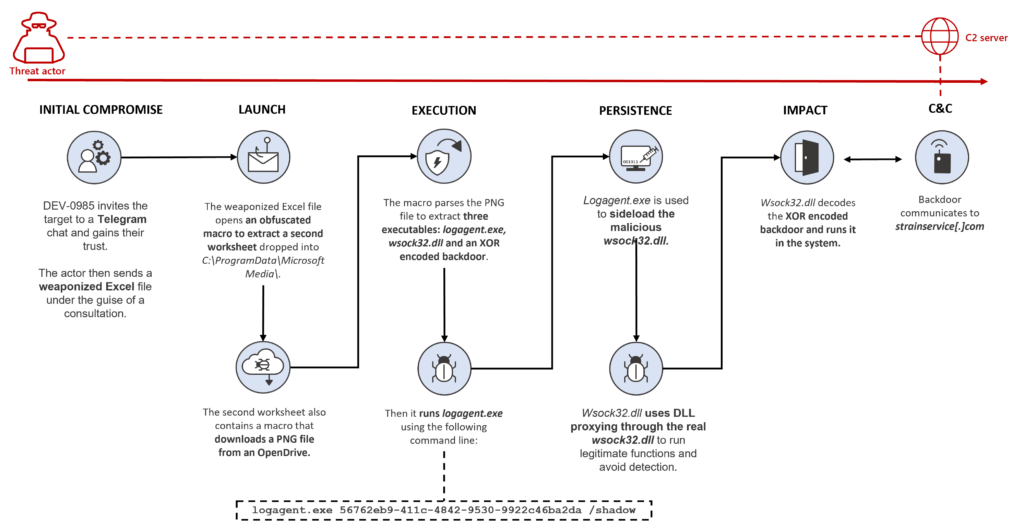

DEV-0139 اساساً حملات خود را با پیوستن به چتهای تلگرامی که صرافیهای ارزهای دیجیتال و مشتریان VIP آنها گفتگو میکنند، چارچوب میدهد. سپس DEV-0139 به عنوان نماینده یکی دیگر از شرکتهای سرمایهگذاری ارزهای دیجیتال جعل هویت میکند. سپس مهاجم مشتریان را به یک چت دیگر هدایت می کند. از چت برای درخواست بازخورد در مورد ساختار کارمزد مبادلات ارزهای دیجیتال استفاده می شود.

سپس DEV-0139 از تجربیات و دانش گستردهتر خود در صنعت ارزهای دیجیتال برای جلب اعتماد و جذب آنها به دام استفاده میکند. مهاجم یک فایل اکسل مسلح شده را ارسال می کند، مقایسه هزینه OKX Binance و Huobi VIP.xls، به مشتری. این فایل فهرستی از جداول خواهد داشت که شامل ساختار کارمزد صرافی های مختلف ارزهای دیجیتال است. این باعث افزایش اعتبار و اعتماد مهاجم می شود و مشتریان را فریب می دهد. سپس فایل تسلیح شده شروع به کار بازی خود می کند.

این حمله خود را با انجام مجموعه ای از فعالیت ها آغاز می کند. حمله اولیه با انداختن برگه اکسل دیگری آغاز می شود که از یک برنامه مخرب برای بازیابی داده ها استفاده می کند. اجرای برگه در حالت نامرئی اتفاق می افتد و یک فایل PNG را دانلود می کند. فایل PNG دارای سه فایل اجرایی خواهد بود: یک فایل قانونی ویندوز به نام logagent.exe، یک نسخه مخرب DLL wsock32.dllو یک درب پشتی با کد XOR.

سپس مهاجم می تواند از درب پشتی از راه دور به سیستم آلوده دسترسی پیدا کند. سپس مهاجم از آن برای جمع آوری تمام داده های لازم برای غارت ارزهای دیجیتال قربانی استفاده می کند.